Seamless SSO ist ein kostenloses Feature der Azure Cloud in Verbindung mit dem OnPrem Active Directory. Dieser Service ermöglicht die nahtlose Anmeldung an Cloud basierten Diensten wodurch eine erneute Anmeldung des Anwenders entfällt.

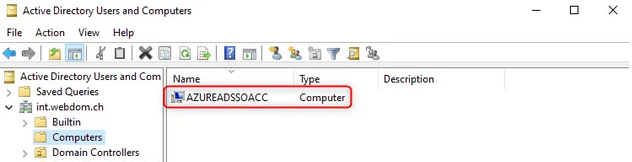

Damit dies funktioniert wird bei der Einrichtung von Seamless SSO das Computerkonto “AZUREADSSOACC” im Active Directory erstellt.

Dieses übernimmt dann quasi die Authentifizierung im Hintergrund und ermöglicht Seamless SSO. Aus Sicherheitsgründen empfielt Microsoft den Kerberos encryption Key, der hierfür verwendet wird, alle 30 Tage zu erneuern. Nachfolgend gehe ich die hierfür notwendigen Schritte durch.

Kerberos Rollover – Prüfungen

Vor der Erneuerung des Key als auch danach kann geprüft werden, wann das Passwort zuletzt geändert wurde. Nachfolgend verschiedene Möglichkeiten und Anlaufstellen seitens Active Directory und Entra ID.

Entra Connect Sync Hinweis zur notwendigen Änderung

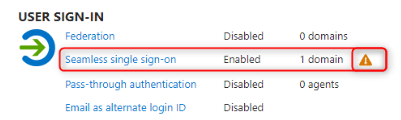

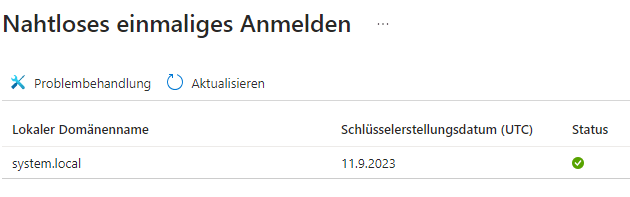

Microsoft selbst gibt einen Hinweis zum Wechsel des Kerberos decrypt Key im Entra Admin Center unter Hybrid management -> Microsoft Enra Connect -> Connect Sync.

Wenn du dann auf den Ling Seamless single sign-on / Nahtloses einmaliges Anmelden klickst, dann wird auch das Datum der letzten Änderung angezeigt.

Seamless SSO Key Creation Time

Das Datum des erstellten Schlüssel kann auch im Entra-ID überprüft werden. Hier unter Hybrid managment -> Microsoft Enta Connect -> Connect Sync klicken und dann unter user Sign-In auf Seamless single sign-on / Nahtloses einmaliges Anmelden.

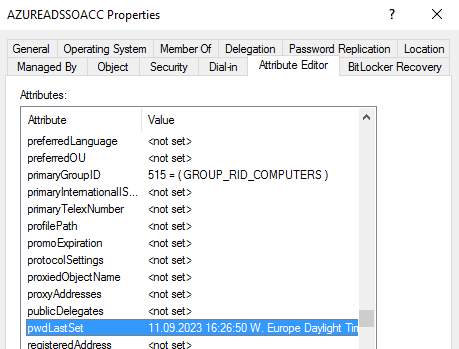

Active Directory AZUREADSSOACC PasswordLastSet

Mittels Active Directory Users- und Computers mmc kann das Datum des zuletzt gesetzten Passwortes überprüft werden.

Powershell AZUREADSSOACC PasswordLastSet

Ebenso kann das Datum auch per Powershell ausgelesen werden:

PS > Get-ADComputer AZUREADSSOACC -Properties * | FL Name,PasswordLastSet

Name : AZUREADSSOACC

PasswordLastSet : 11.09.2023 16:39:12Eventlog

Für die Nachkontrolle, also nach aktualisiertem Key kann im Eventlog des Domaincontroler im Security Log nachgesehen werden.

- EventID 4724 an Attempt was made to reset an account’s password

- EventID 4742 a computer account was changed

Kerberos decrypt Key AZUREADSSO Rollover

Und los geht es … nachfolgend die Schritte für den Kerberos decrypt Key Rollover.

Domain Admin und Azure Global Admin

Für die Änderungen wird der Domainadmin der Domäne und der Globaladmin des Tenant benötigt. Entsprechend muss ggf. die Rolle per PIM geholt werden. Zudem sind die Domain Admins bei mir gesondert geschützt, weshalb der User aus der Gruppe Protected User entfernt werden muss.

- Domainadmin (Hybrid) aus der Gruppe der Protected User entfernen

- PIM für Global Admin im Tenant holen -> Identity Governance -> Privileged identity Management

Powershell Modul AzureADSSO importieren

Nachdem eine Verbindung mit dem Host auf dem der MS Azure Active Directory Connect läuft aufgebaut wurde, idealerweise per Remotedesktop (RDP), wird zunächst das benötigte Powershell Modul geladen.

- Powershell als Admin starten und das PS Modul importieren

cd $env:programfiles"\Microsoft Azure Active Directory Connect"

Import-Module .\AzureADSSO.psd1Login als Global Admin

Nun melden wir uns mit dem Global Admin des Tenant an

New-AzureADSSOAuthenticationContextFalls es mehrere Domains gibt, holen wir uns nochmal die Liste und wählen dann gezielt die richtige:

Get-AzureADSSOStatus | ConvertFrom-Json

Enable : True

Exists : True

Domains : {<mydomain.tld>}

IsSuccessful : True

ErrorMessage :Speichern der Domain Admin Credentials

Wir speichern nun die Credentials des Domainadmins ab (SAM Account Name Format domain\username z.B. mydomain.tld\admin):

$creds = Get-CredentialStart Kerberos Rollover

Nun erfolgt der eigentliche Kerberos Rollover. Hierbei werden die Credential des Domainadmin verwendet.

Update-AzureADSSOForest -OnPremCredentials $creds

....

The operation completed successfullyAbschluss und Prüfungen

Das war es. Die Powershell kann mit exit beendet werden, der Domain Admin wieder in die Gruppe der Protected User aufgenommen und die obigen Checks, durchgeführt werden.

Interessiert in verschiedenste IT Themen, schreibe ich in diesem Blog über Software, Hardware, Smart Home, Games und vieles mehr. Ich berichte z.B. über die Installation und Konfiguration von Software als auch von Problemen mit dieser. News sind ebenso spannend, sodass ich auch über Updates, Releases und Neuigkeiten aus der IT berichte. Letztendlich nutze ich Taste-of-IT als eigene Dokumentation und Anlaufstelle bei wiederkehrenden Themen. Ich hoffe ich kann dich ebenso informieren und bei Problemen eine schnelle Lösung anbieten. Wer meinen Aufwand unterstützen möchte, kann gerne eine Tasse oder Pod Kaffe per PayPal spenden – vielen Dank.